IIS配置及安全访问控制策略详解

IIS(Internet 信息服务)是在企业网或者校园网内部提供信息服务的重要工具,目前基于IIS的应用相当广泛,但大多数都在windows操作系统下局域网内部或同一子网内来实现IIS服务,而在不同操作系统之间,在广域网或者不同子网间的应用较少,而且介绍这方面应用的文章也很少,本文旨在介绍不同的操作系统间(Red Hat Linux 9和windows 2000 server),不同的子网间通过IIS所提供的服务访问来实现资源共享和访问。

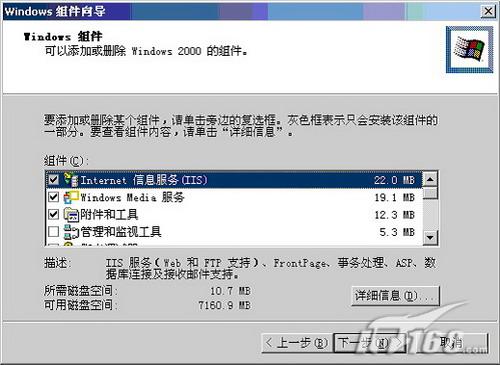

一、 实验网络环境及配置

|

图1 拓扑结构

实验环境:锐捷R2624路由器(router2)一台 、锐捷R2624路由器(router1)一台、锐捷S1926 G+交换机一台及PC机3台,服务器1台。

1.在Router 2上配置各端口的IP地址及路由RIP协议后,配置信息如下:

router2#show ip int brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0 172.16.1.1 YES NVRAM up up

FastEthernet1 unassigned YES unset administratively down down

FastEthernet2 unassigned YES unset administratively down down

FastEthernet3 unassigned YES unset administratively down down

Serial0 10.1.1.2 YES NVRAM up up

Serial1 unassigned YES unset down down

router2#show ip route

Codes: C - connected, S - static, R - RIP

O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, Serial0

R 192.168.1.0/24 [120/1] via 10.1.1.1, 00:00:18, Serial0

R 192.168.2.0/24 [120/1] via 10.1.1.1, 00:00:18, Serial0

172.16.0.0/24 is subnetted, 1 subnets

C 172.16.1.0 is directly connected, FastEthernet0

2.在Router 1上配置各端口的IP地址及路由RIP协议后,配置信息如下:

router1#show ip int brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0 192.168.1.1 YES NVRAM up up

FastEthernet1 192.168.2.1 YES NVRAM up up

FastEthernet2 unassigned YES unset administratively down down

FastEthernet3 unassigned YES unset administratively down down

Serial0 10.1.1.1 YES NVRAM up up

Serial1 unassigned YES unset down down

router1#show ip route

Codes: C - connected, S - static, R - RIP

O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, Serial0

C 192.168.1.0/24 is directly connected, FastEthernet0

C 192.168.2.0/24 is directly connected, FastEthernet1

R 172.16.0.0/16 [120/5] via 10.1.1.2, 00:00:16, Serial0

3.在锐捷S1926G+以太网交换机上配置

IP Address. . . . . . . . . . . . : 172.16.1.254

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 172.16.1.1

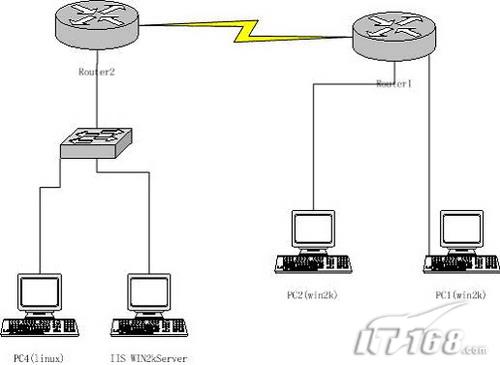

4.IIS SERVER服务器及各客户端PC机的配置如表1

|

此时,各客户端PC机与IISserver间能相互Ping通,企业网络服务实验模型建立完毕。

二、IIS的安装与基本配置

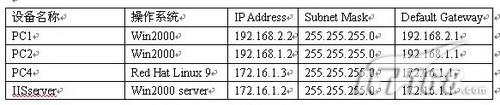

1. IIS的安装步骤

(1).开始——>设置——>控制面板——>添加/删除程序——>windows组件,打开“windows组件向导”,如图2

|

图2

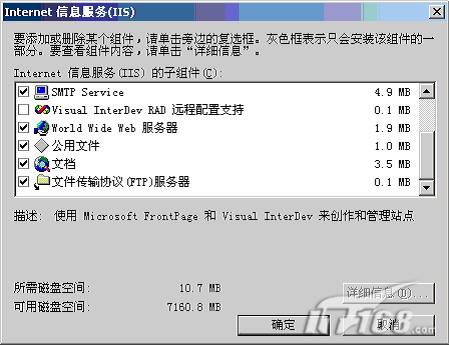

(2)选中图2中的internet 信息服务(IIS),查看详细信息,将文件传输协议(FTP)服务器项的复选框选中,如图3

|

图3

(3)单击确定,接下来,插入windows 2000 server安装光盘,IIS安装完毕。

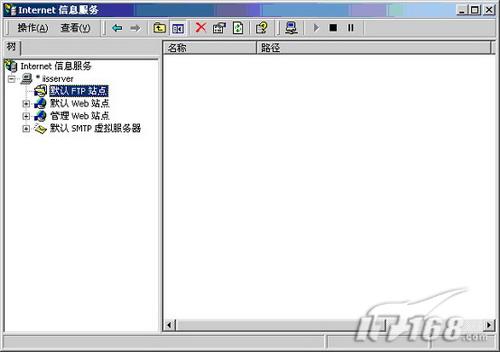

(4)通过开始——>程序——>管理工具——>Internet信息服务,打开控制台,启动IIS服务,如图4

|

图4

2.IIS的基本配置

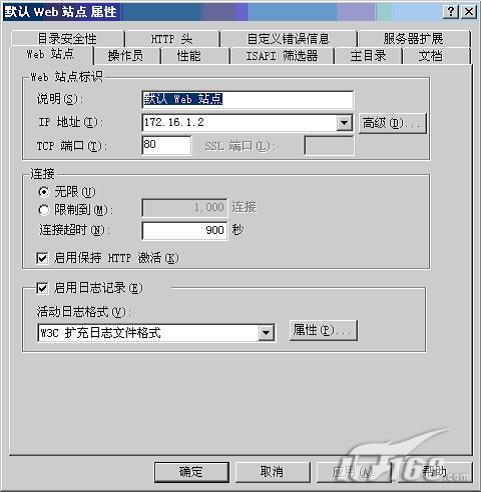

(1) 配置Web站点:

步骤○1选中图4中的默认Web站点,在右键菜单中选中属性,打开默认Web站点属性对话框。配置IP地址为当前IISserver的主机地址172.16.1.2,如图5

|

图5

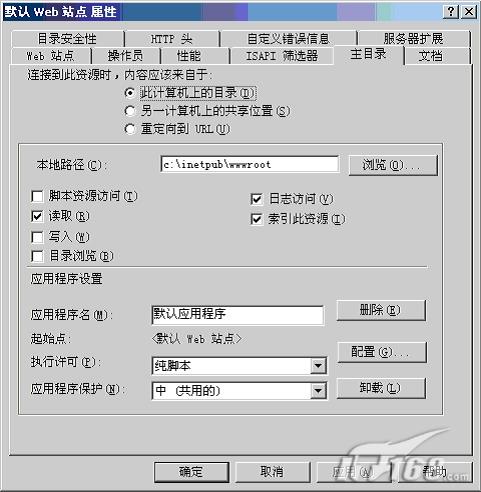

步骤○2选择“主目录”选项卡,配置提供Web服务的目录,实验时,可使用其默认选项,即

c:\inetpub\wwwroot,如图6

|

图6

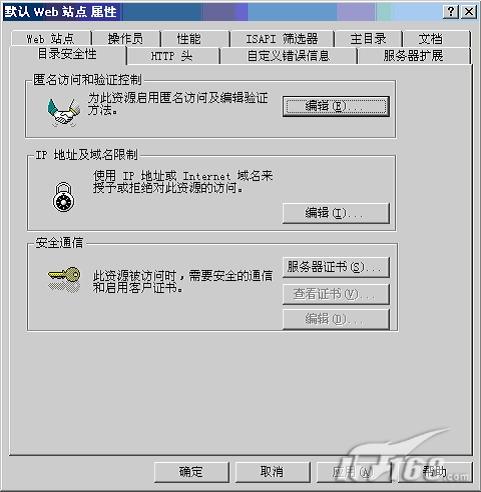

步骤○3打开“目录安全性”选项卡,对访问帐户进行设置,如图7

|

图7

步骤○4打开图7中匿名访问和验证控制下的编辑,将“匿名访问”前的复选框选中,在没有特殊要求时,一般使用匿名访问,该项如不选中,今后在访问Web服务时将需要通过身份验证后才可访问。如图8

|

图8

步骤○5打开“文档”选项卡,配置Web站点的默认主页文件,实例中通过添加文件Index.htm文档作为web站点的启动文档,如图9,至此,Web服务配置完毕。

|

图9

(2) 配置FTP站点:

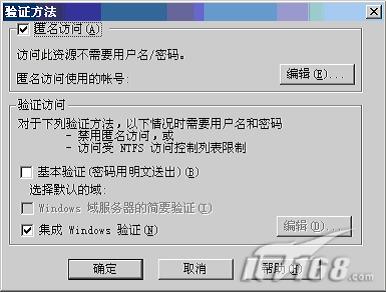

步骤○1选中图4中的默认FTP站点,在右键菜单中选中属性,打开默认FTP站点属性对话框。配置IP地址为当前IISserver的主机地址172.16.1.2,如图10

|

图10

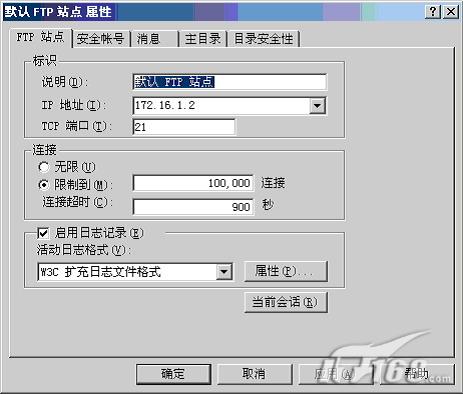

步骤○2打开“安全帐号”选项卡,在没有特殊要求时将“允许匿名连接”前的复选框选中,如图11

|

图11

步骤○3打开“消息”选项卡,输入FTP站点的登陆信息,此消息将在访问者登陆后可见,一般为欢迎信息或者为本FTP站点的功能及材料的简介。如图12

|

图12

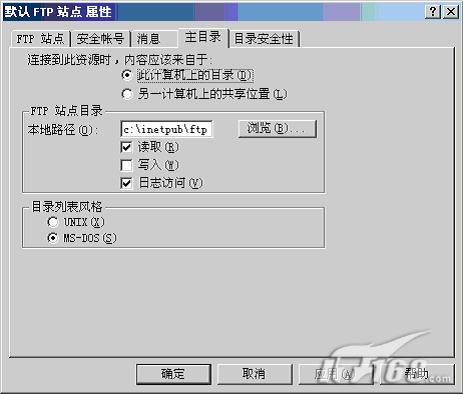

步骤○4打开“主目录”选项卡,设置FTP站点使用的主目录,在实例中使用默认路径即c:\inetpub\ftproot,如果此FTP站点还需要给访问者提供上传服务,则应在“写入”复选框前选中,否则使用默认设置。如图13

|

图13

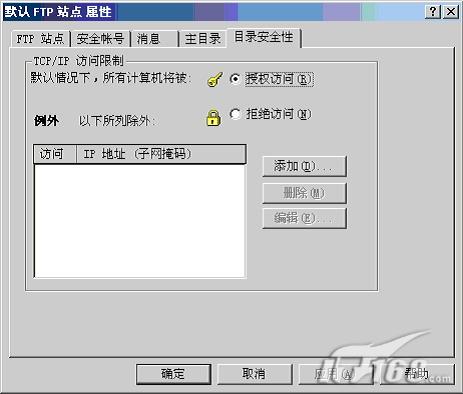

步骤○5打开“目录安全性”选项卡,为使得当前FTP站点为所有的客户端提供FTP服务,在本实例中使用默认配置,如图14,至此,FTP站点配置完毕。

|

图14

三、IISserver中的IIS服务(Web、Ftp服务)配置后进行测试

1. 在客户机PC1和PC2进行测试,PC1和PC2上均使用Windows 2000操作系统。

PC1和PC2的配置如表1:

步骤○1验证PC1和PC2的属性配置,可通过开始——>运行——>CMD,打开命令提示符MS-DOS,在MSDOS下输入IPCONFIG。

PC1:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : 192.168.1.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.1.1

PC2:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : 192.168.2.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.2.1

步骤○2在PC1和PC2中打开Internet Explorer浏览器,输入WEB站点的IP地址http://172.16.1.2,测试通过,访问成功后如图15

|

图15

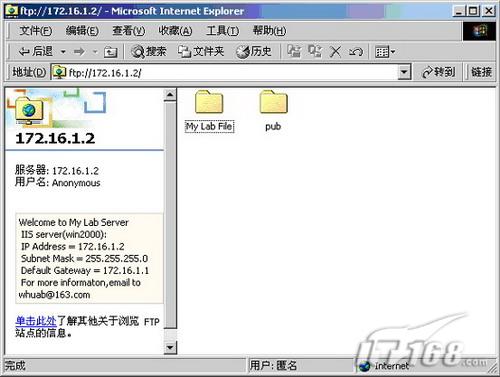

步骤○3在PC1和PC2中打开Internet Explorer浏览器,输入FTP站点的IP地址ftp://172.16.1.2,注意在访问Web站点和访问FTP站点时,访问方式的不同(即Http和Ftp方式的不同)。测试通过,访问成功后如图16

|

图16

2. 在客户机PC4进行测试,PC4采用Red Hat Linux 9操作系统。

PC4的配置如表1:

步骤○1验证PC4的属性配置,可通过开始——>系统工具——>终端,打开root@localhost窗口,输入ifconfig eth0:

[root@localhost root]# ifconfig eth0

eth0 Link encap:Ethernet HWaddr 00:0D:61:AA:FB:A5

inet addr:172.16.1.3 Bcast:172.16.1.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:16139 errors:0 dropped:0 overruns:0 frame:0

TX packets:1909 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:1201296 (1.1 Mb) TX bytes:1179219 (1.1 Mb)

Interrupt:16 Base address:0xb000

步骤○2打开Red Hat Linux 9的Mozilla浏览器,输入http://172.16.1.2,访问正常。

步骤○3使用Red Hat Linux 9的gFtp来进行访问FTP服务,访问正常,如图17

|

图17

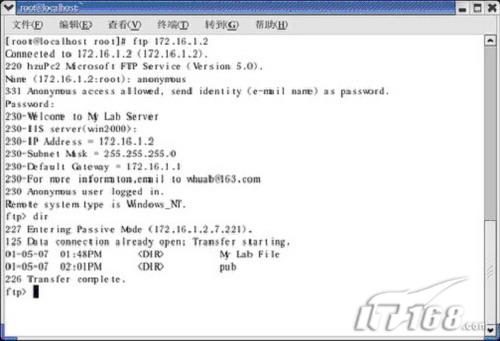

步骤○4使用Red Hat Linux 9中的终端来对FTP服务器进行测试,访问正常,如图18

|

图18

四、IIS的高级服务配置

为了使当前IIS Server提供的IIS服务更加安全可靠,应当进行高级服务配置,从某种意义上,IIS服务器代表着本企业或者校园网的形象,甚至作为网络办公的平台,其中往往涉及一些非常重要的数据资料,事实上,黑客们攻击的对象也大都是Web站点和FTP站点,因此IIS Server服务器的安全越来越显得重要,所以IIS服务器需要配置包括对Web站点的访问帐号验证及访问的IP地址授权以及对FTP站点的访问帐号验证,上传文件权限配置以及对FTP站点提供的IP地址授权等等。

此外,还可以在路由器Router2中做IP地址的访问控制ACL,通过ACL访问控制列表来拒绝或者接受来自各客户机的访问。

1.在IISserver中配置安全访问帐号

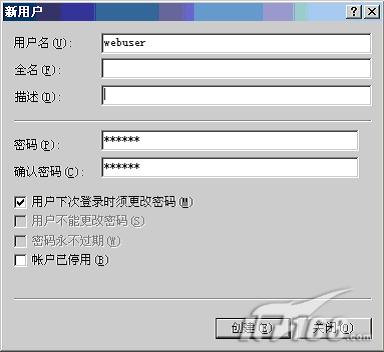

步骤○1为了在提供Web服务时进行身份验证,实例中,在IIS Server上建立一个用以提供Web访问的帐号webuser,并设置相应的密码为123456,如图19

|

图19

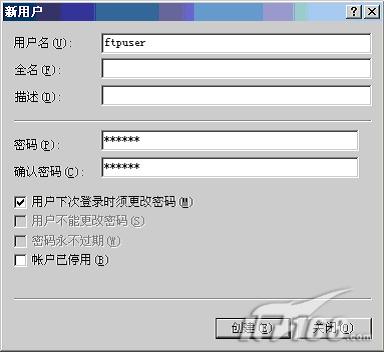

步骤○2为了在提供FTP服务时进行身份验证,实例中,在IIS Server上建立一个用以提供FTP访问的帐号ftpuser,并设置相应的密码为123456,如图20

|

图20

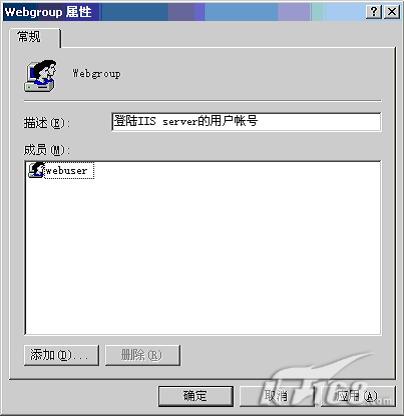

步骤○3添加IIS server的本地组webgroup,并将webuser添加至该组中,如图21

|

图21

步骤○4添加IIS server的本地组ftpgroup,并将ftpuser添加至该组中,如图22

|

图22

步骤○5打开在IIS server中为Web提供服务的主目录wwwroot的属性对话框,在安全选项卡中添加webuser用户,并为其设置相应的访问权限,如图23

|

图23

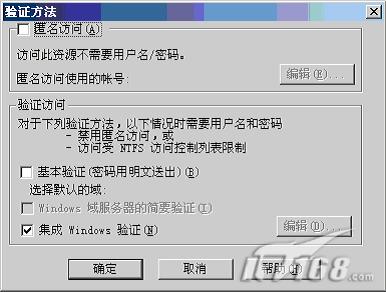

步骤○6打开IIS信息服务控制台,在默认的Web站点属性对话框中的目录安全性选项卡,将匿名访问前的复选框去掉,对WEB访问用户进行身份验证设置,如图24

|

图24

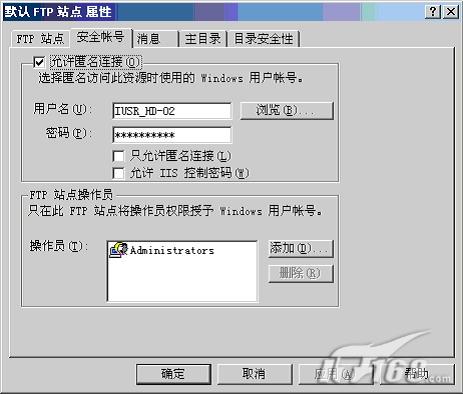

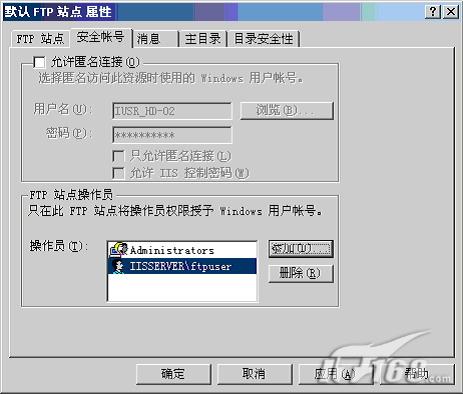

步骤○7打开IIS信息服务控制台,在默认的FTP站点属性对话框中的安全帐号选项卡,将允许匿名连接前的复选框去掉,并通过添加将ftpuser帐号加入其中,对FTP访问用户进行身份验证设置,如图25

|

图25

五、IIS高级服务测试

1.在PC1和PC2上做Web站点的访问测试

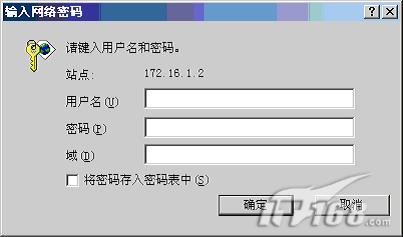

步骤○1在PC1和PC2中打开Internet Explorer浏览器,输入WEB站点的IP地址http://172.16.1.2,访问后如图26

|

图26

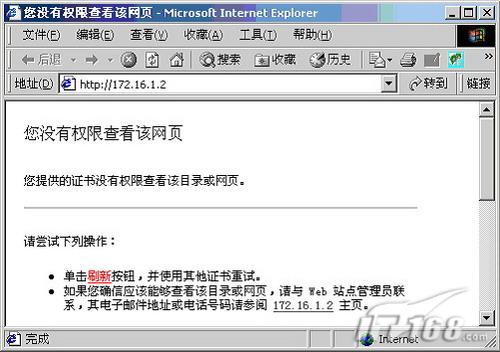

步骤○2此时如不输入正确的webuser帐号及密码或者使用取消,访问将被拒绝。如图27

|

图27

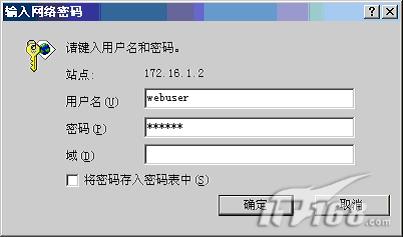

步骤○3访问时提供正确的webuser帐号及密码后,如图28

|

图28

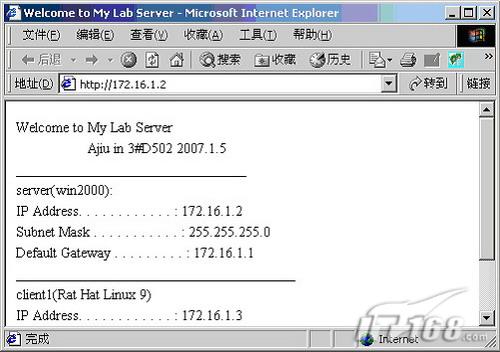

步骤○4正确的帐号Webuser验证通过以后,Web站点访问成功,如图29

|

图292.在PC1和PC2上做FTP站点的访问测试

步骤○1在PC1和PC2中打开Internet Explorer浏览器,输入FTP站点的IP地址ftp://172.16.1.2,访问后如图30

|

图30

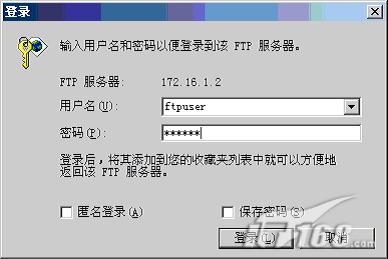

步骤○2此时如果不能提供正确的ftpuser帐户和密码,访问被拒绝,如果提供的帐号和密码正确,则如图31-图32

|

图31

|

图32

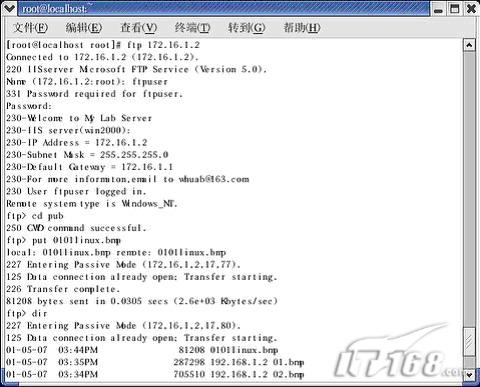

(3) 在PC4(Red Hat Linux 9)上做WEB站点及FTP站点测试,同样也需要提供正确的帐号和密码,在访问Web站点时提供webuser帐号,在访问FTP站点时提供ftpuser帐号。

(4) 比如使用RED HAT LINUX 9的终端登陆FTP站点,正常访问如图33,如果FTP站点配置了写入权限,还可以在PC4上上传文件至FTP站点,如图33中所示

|

图33

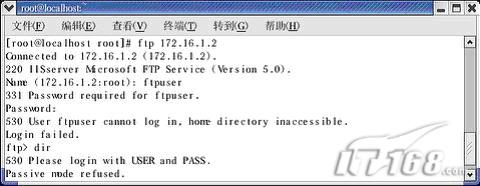

(5) 如果不能提供正确的ftpuser帐号和密码,访问将被拒绝。如图34

|

图34

六、在IIS server服务器上做访问控制配置

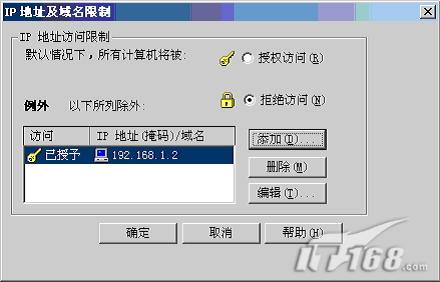

1.在IIS Server上做Web服务的IP地址及域名限制,打开默认web站点属性对话框,并在目录安全性选项卡中通过编辑IP地址及域名限制,配置如图35

|

图35

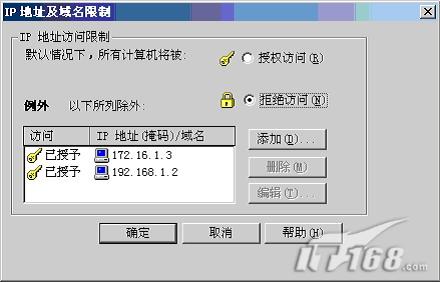

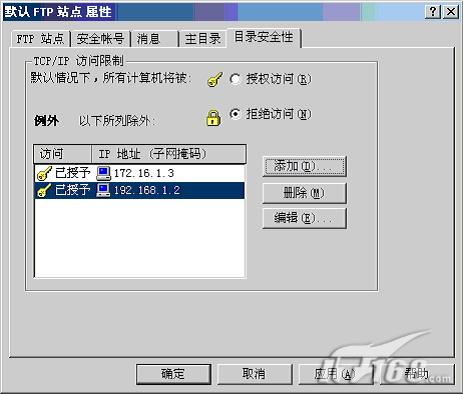

2.在IIS Server上做FTP服务的IP地址及域名限制,打开默认FTP站点属性对话框,并在目录安全性选项卡中通过编辑IP地址及域名限制,配置如图36

|

图36

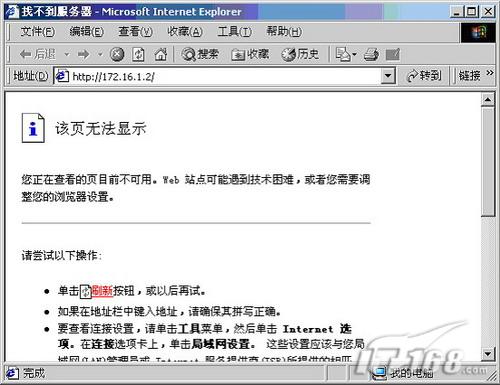

3. 此时,在PC4(IPAddress:172.16.1.3)和PC2(IPAddress:192.168.1.2)上访问可通过,能正常使用IISServer所提供的Web站点或者FTP站点服务,而在PC1(IPAddress:192.168.2.2)上访问被拒绝,如图37,图38

|

图37

|

图38七、远程管理Web站点

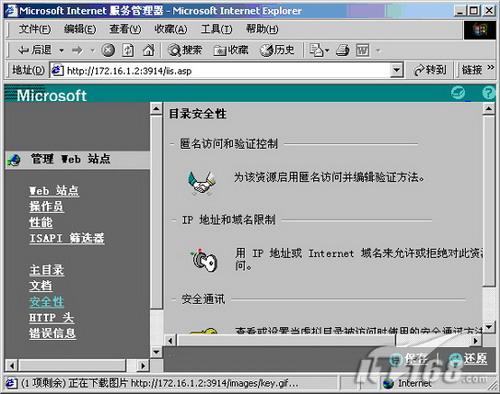

由于某些时候在IIS Server服务器上操作不是很方便,我们还需要对IIS服务器进行远程管理,这样,只要能够通过局域网或者在企业网内部,事实上在INTERNET上也可以与IIS server服务器相连,就可以使用IE浏览器来实现对WEB站点的远程管理。

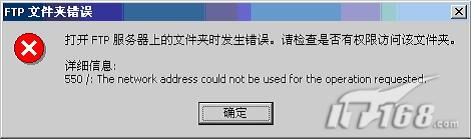

步骤1.在控制台中选择管理Web站点,打开管理web站点属性对话框,此时应注意端口的配置,在实例中选择默认的3914端口。如图39

|

图39

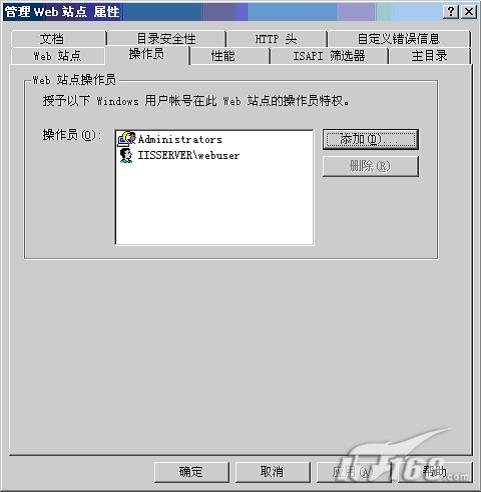

步骤2:打开操作员选项卡,将Webuser帐号添加进来,今后通过webuser帐号可对IIS进行远程管理。如图40

|

图40

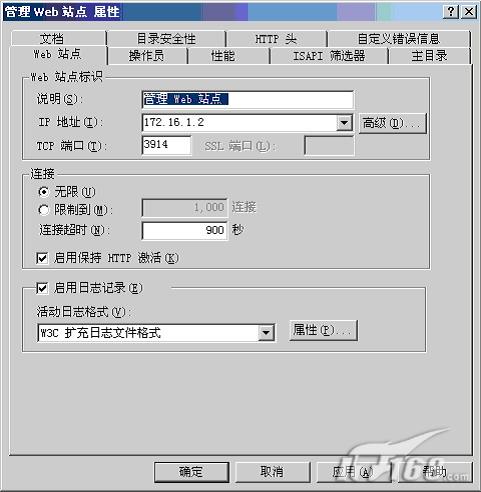

步骤3:出于IIS管理的安全性,不允许任何机器登陆IIS服务器进行配置,我们将IP地址及域名限制到管理员经常使用的PC2机上。如图41

|

图41

步骤4:此时在PC1和PC4的浏览器中输入http://172.16.1.2:3914,访问被拒绝,而在PC2上输入管理WEB站点的地址http://172.16.1.2:3914,访问正常,可对IIS做远程的WEB站点管理,如图42

|

图42八、在路由上做访问控制

为了在IIS Server上提供更加安全可靠的服务,如当前IIS Server服务器向PC2和PC4提供IIS服务,而拒绝给PC1提供服务,这时候可以在路由器上做ACL访问控制表。

实例中我们以Router2作为ACL控制路由器,登陆到Router2后,对Router2做标准的访问控制

router2#config t

Enter configuration commands, one per line. End with CNTL/Z.

router2(config)#access-list 1 permit 192.168.1.0 0.0.0.255

router2(config)#int serial 0

router2(config-if)#ip access-group 1 in

router2(config-if)#exit

router2(config)#exit

router2#

使用show running-config 后可看到

ip classless

access-list 1 permit 192.168.1.0 0.0.0.255

snmp-server community public RO

!

这时从PC2(IPAdress 192.168.1.2)上访问IIS Server,服务被接受,访问正常。如果从PC1(IPAdress 192.168.2.2)上访问IIS Server,服务被觉得,无法正常访问。

总之,IIS在Intranet中提供了很重要的信息共享服务,但是在提供IIS服务时如果只是对其进行基本设置,提供匿名访问的话可能会带来许多安全性的问题,所以需要IIS Server的访问安全性做合理的规划,如访问身份验证和IP地址及域名访问控制,其中访问控制可以在IIS Server服务器本身或者在路由器中做ACL的访问控制表进行安全访问控制。此外IIS还提供了虚拟网站和虚拟目录,虚拟网站可以将一个IIS服务器配置成多个WEB站点。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |