安装和管理Win 2008中的终端网关服务

2008的终端有2大特性:TS Gateway和TS Remote APP(包括Web Access),这篇文章介绍前者。由于这是我第一次写这种Step by step的文章(平时这类文章看得不少,写得太少),因此在文章内容的尺寸把握上肯定会有不准,还望指教。也希望我在技术方面能变得勤劳一些所以,多写些雄文,也多向conan、kejia等诸位兄弟们学习。如果文章里面有任何的问题不清楚,欢迎讨论。

实验环境:

DC:192.168.1.3------Win 2008 DC/TS Gateway Server/Terminal Server

NY:192.168.1.2------Win Vista Client

1.添加角色:Terminal Service和IIS(IIS是为了做Web Access用的,这里并没有用到)

![clip_image001[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/8n4naq0d4w6k.png)

![clip_image002[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/aj25wp25g16l.png)

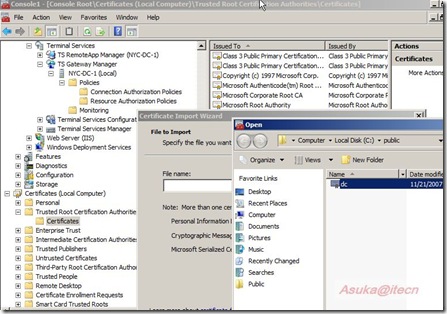

2在DC上面.创建一个TS Gateway服务器的证书:dc.cer

3.在DC的证书机构中导入这张证书

4.为客户端计算机也导入这张证书(如果是生产环境可以用组策略把证书分发下去)

![clip_image008[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/dtze30lc301e.png)

![clip_image009[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/t1zj7em2056l.png)

至此用证书做加密的过程已完成,接下去对服务器进行设置

5.在DC上创建CAP:CAP中定义的组就是指使用Ts Gateway时做验证使用

![clip_image010[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/fk7gifr916si.png)

![clip_image011[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/6lz92fgx800s.png)

![clip_image012[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/o19069555365.png)

此时打开ADUC创建一个组叫Remote application group,这个组的账户在使用Ts Gateway时做验证使用

![clip_image013[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/ogg20ujr2p55.png)

![clip_image014[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/io280mgs6mz3.png)

6.在DC上创建一组TS Gateway Managed Computer Group,这个组主要是添加那些域

里面能够使用TS Gateway服务的计算机

![clip_image019[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/e6vv8359l9sg.png)

![clip_image020[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/p2bvw0wtru6f.png)

7.在DC上创建RAP

![clip_image015[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/9p6hq30flncy.png)

把刚刚创建的remote application group添加进来

![clip_image016[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/28jr3xo7j9c4.png)

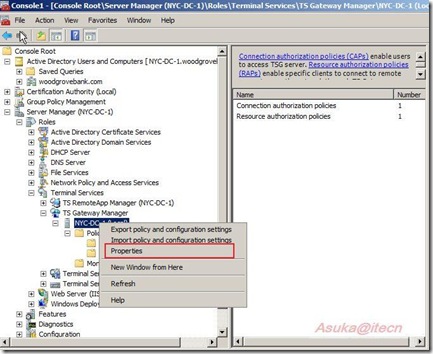

至此CAP和RAP已经创建完毕,我们可以检查一下创建的2条策略

![clip_image021[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/434adbfh2k6q.png)

![clip_image022[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/b48fin7vu54y.png)

7.在DC上的Windows高级防火墙创建2条规则:一条允许3389仅DC本机能够访问(由于DC即是Terminal Server又是Terminal Gateway,所以这条策略不创建也无妨),另外一条规则禁用所有3389访问

![clip_image023[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/05ka45sl7vh0.png)

8.激动人心的时间到了,先到client上面直接连接DC,由于DC上面限制所有3389的连接除了DC本机

![clip_image024[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/e430rtq1kic7.png)

9.添加TS Gateway

经过2遍的密码验证:第一遍是正常的终端连接用户验证,第二遍是验证Ts Gateway的使用权限,对应的组是“remote application group”

![clip_image026[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/j9v9vs6t301j.png)

![clip_image027[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/2z5o932m6c96.png)

大功告成

![clip_image028[4]](http://winsystem.ctocio.com.cn/imagelist/2007/330/dh33s8005487.png)

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |